Ameaça persistente: vulnerabilidade crítica em dispositivos de rede

25/04/2024

Por Guillermo Pereyra, Analista de segurança do LACNIC CSIRT

Uma vulnerabilidade que já é conhecida

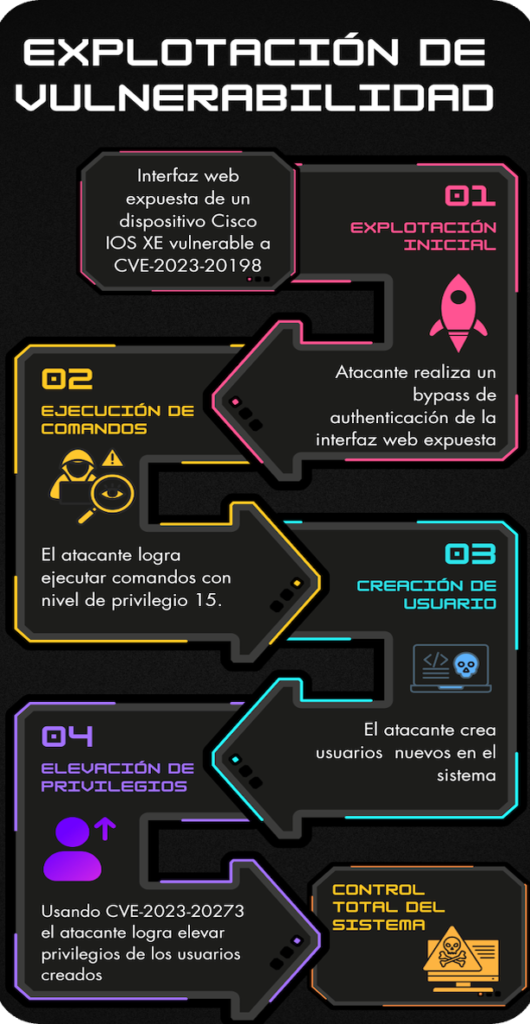

A meados de outubro de 2023, CISCO publicou a vulnerabilidade CVE-2023-20198 que atinge a interface de usuário (Web UI) do software Cisco IOS XE.

Esta vulnerabilidade permite acesso inicial não autorizado a uma interface web exposta e executar comandos com privilégios para criar um usuário.

Neste artigo veremos como esta vulnerabilidade afeta a região da América Latina e do Caribe, quais medidas estão sendo tomadas no CSIRT do LACNIC e o que podemos fazer para corrigi-la.

Uma vulnerabilidade que afeta nossa região

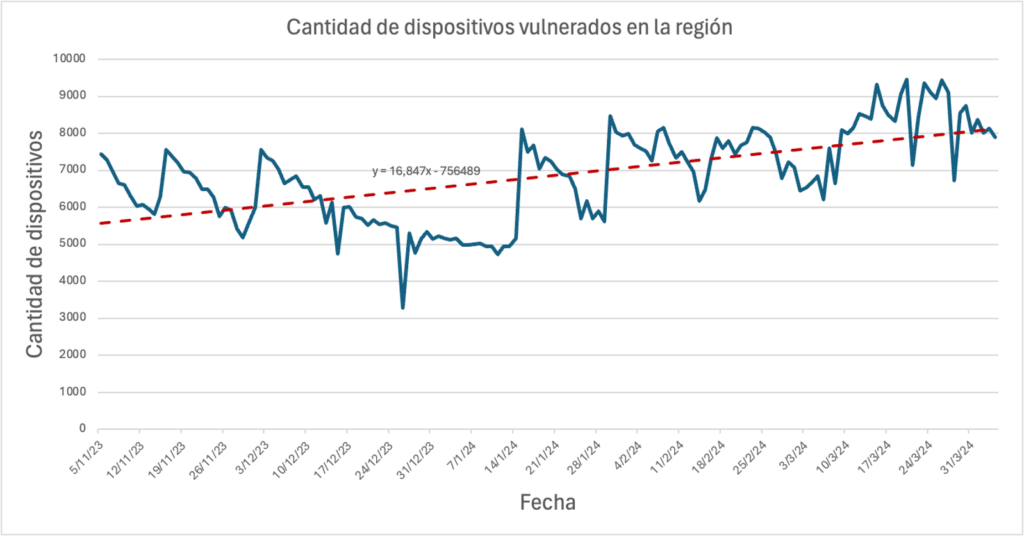

No CSIRT de LACNIC observamos um crescimento na quantidade de dispositivos da região afetados por esta vulnerabilidade desde que foi publicada.

De acordo com os dados coletados, foi detectada uma média de 17 dispositivos vulnerados por dia nos últimos 5 meses, como é mostrado no gráfico a seguir.

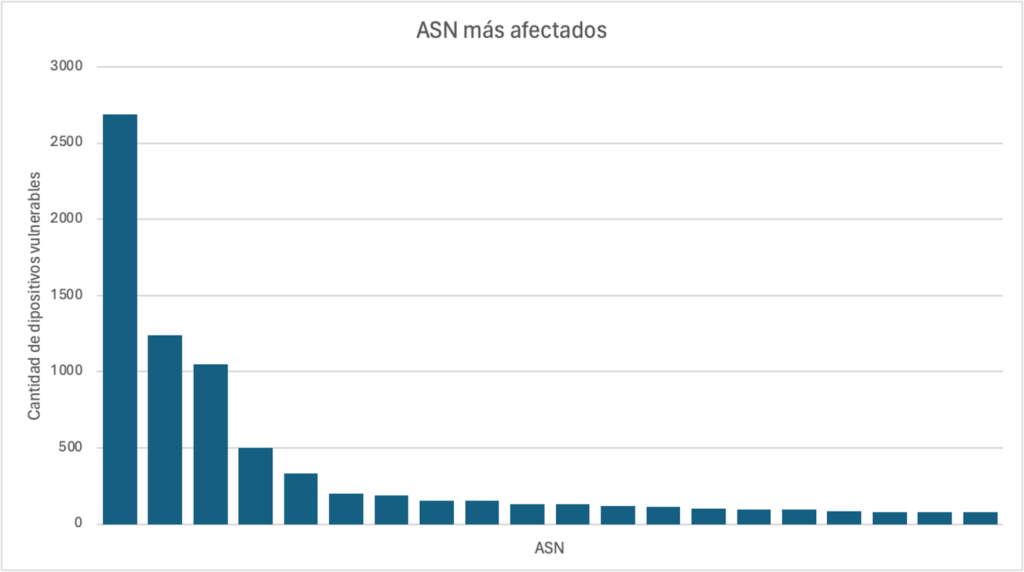

Se compararmos os dados, separando-os por ASN afetado, percebemos que o problema afeta aproximadamente a 900 ASN diferentes. No seguinte gráfico é interessante observar como o problema se concentra em poucos ASN.

Continuam existindo milhares de dispositivos de rede vulneráveis a este problema a pesar de contar com atualizações e correções há mais de 5 meses.

Ações tomadas pelo LACNIC CSIRT

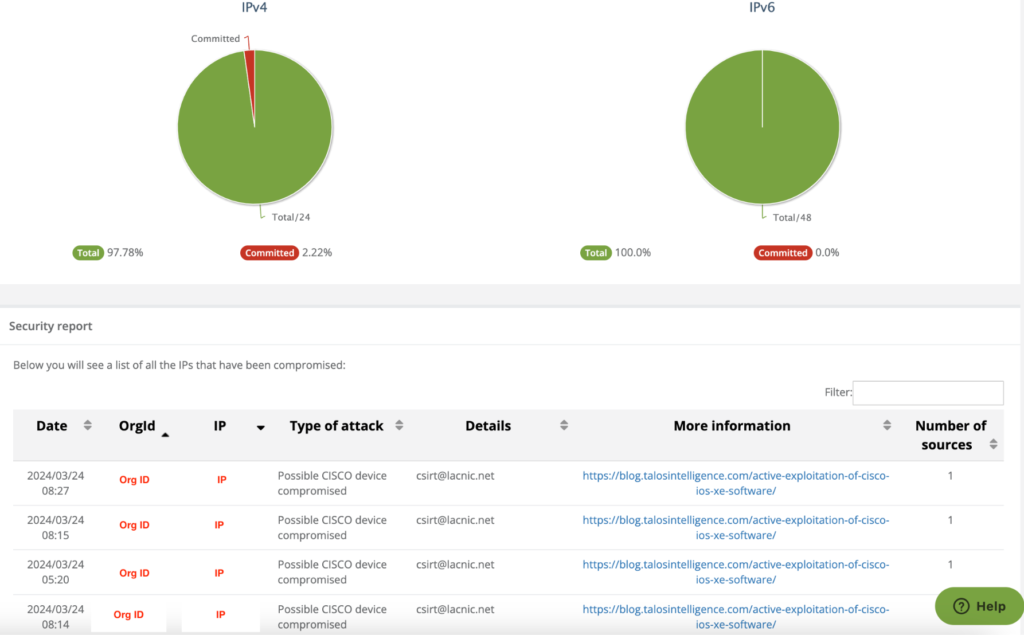

Desde a equipe de resposta do LACNIC informamos àquelas organizações que estão expondo um serviço web de IOS XE e que poderiam ser vulneráveis.

Alertamos, utilizando o módulo de segurança do MILACNIC, para que as organizações possam identificar e mitigar qualquer ameaça possível que possa estar acontecendo em suas redes.

Detecção e correção da vulnerabilidade

Como podemos saber se meu dispositivo é vulnerável?

O dispositivo é vulnerável quando exposto à interface web das seguintes versões de IOS XE:

| Configuração CPE | Versão afetada Desde (Incluída) | Versão afetada Até (Excluída) |

|---|---|---|

| cpe:2.3:o:cisco:ios_xe:*:*:*:*: *:*:*:* | 16.12 | 16.12.10a |

| cpe:2.3:o:cisco:ios_xe:*:*:*:*:*:*:*:* | 17.3 | 17.3.8a |

| cpe:2.3:o:cisco:ios_xe:*:*:*:*:*:*:*:* | 17.6 | 17.6.6a |

| cpe:2.3:o:cisco:ios_xe:*:*:*:*:*:*:*:* | 17.9 | 17.9.4a |

Meu dispositivo foi atacado?

Algumas verificações indicadas pela TALOS, a equipe de segurança da CISCO, são as seguintes:

- Analisar os registros do sistema em busca de qualquer mensagem que inclua o campo “user” associado a um usuário desconhecido.

%SYS-5-CONFIG_P: Configured programmatically by process SEP_webui_wsma_http from console as user on line

%SEC_LOGIN-5-WEBLOGIN_SUCCESS: Login Success [user: user] [Source: source_IP_address] at 03:42:13 UTC Wed Oct 11 2023

- Analisar nos registros do sistema algum arquivo estranho no campo “filename”:

%WEBUI-6-INSTALL_OPERATION_INFO: User: username, Install Operation: ADD filename

Como posso corrigi-lo?

Para corrigir o problema, orientamos a atualizar os dispositivos. Como medida mitigadora é possível apagar a administração web até não ter a atualização adequada ou reduzir a exposição, bloqueando o acesso à Internet. Por mais informação sobre como realizar a mitigação, recomendamos acessar o website da CISCO nas referências deste artigo.

Resumo

A região da América Latina e do Caribe apresenta um crescimento de dispositivos afetados pelas vulnerabilidades CVE-2023-20198 e o CVE-2023-20273. Embora estas vulnerabilidades foram identificadas e corrigidas há cinco meses, muitos dispositivos continuam sendo vulneráveis. Existem várias provas de conceito e exploits para estas vulnerabilidades. Isso acarreta em um aumento dos golpes por parte de atores maliciosos.

No LACNIC CSIRT, estamos trabalhando ativamente para abordar este problema, utilizando ferramentas como MILACNIC para alertar as organizações sobre os riscos e ajudar na detecção e mitigação de possíveis ameaças em suas redes. É importante que as organizações tomem medidas para proteger seus dispositivos, incluindo a atualização de software ou a implementação de medidas de mitigação recomendadas.

Solicitamos a difusão do artigo com as organizações que potencialmente estejam usando estes dispositivos.

RECOMENDAÇÃO

Instamos às organizações a aplicarem as atualizações correspondentes de forma imediata.

Referências:

https://blog.talosintelligence.com/active-exploitation-of-cisco-ios-xe-software/

https://csirt.lacnic.net/articulos-y-novedades/modulo-de-seguridad-de-milacnic